Eis, queridos desenvolvedores, a nobre linguagem do Move, nascida do Meta’s Diem e adotada pelo Aptos, um reino onde os ativos são tratados como recursos – na verdade! Esses recursos são próprios, transferíveis e, o mais importante, impossíveis de serem duplicados acidentalmente. Um design tão inteligente que elimina os vetores de ataque clássicos, mas introduz astuciosamente novos riscos de lógica e capacidade – como um bobo da corte desonesto com uma adaga! 🤡🔪

Oi galera, prontos para mergulhar no mundo louco das notícias de cripto? Junte-se ao nosso canal do Telegram onde deciframos os mistérios da blockchain e rimos das mudanças de humor imprevisíveis do Bitcoin. É como uma novela, mas com mais drama descentralizado! Não fique de fora, venha com a gente agora e vamos aproveitar a montanha-russa das criptos juntos! 💰🎢

☞ Junte-se ao Telegram

Uma auditoria dos contratos inteligentes Move? Ah, não é uma mera verificação de sintaxe, mas um grande exame para saber se sua lógica on-chain, gerenciamento de recursos e visibilidade do módulo se comportam com segurança sob todas as condições. Este artigo, com a gravidade de um decreto real, descreve o que os desenvolvedores devem esperar de uma auditoria profissional, suas fases, resultados típicos e como se preparar de forma eficaz – embora duvidemos que você seja eficaz. 😏

Compreendendo o modelo de segurança do Move

Move reforça a segurança por meio da construção, como uma fortaleza construída por um monarca paranóico. Cada dado é um valor copiável ou um recurso não copiável. Duplicação e reentrada não autorizadas? Impossível! Por design! 🛡️✨

🔥 IMPERDÍVEL: Dólar pode DISPARAR contra o Real! Saiba antes que seja tarde!

Ver previsão agora!No entanto, os auditores, essas raposas astutas, devem estar atentos a novas ameaças:

- Má gestão de capacidade: Privilégios não rastreados, como uma chave esquecida do tesouro real;

- Superexposição do Módulo Amigo: Acesso não intencional à lógica privada, semelhante a um servo ouvindo segredos;

- Incompatibilidades no ciclo de vida dos recursos: Ativos criados ou descartados de forma inconsistente – caos no reino! 🏰🔥

As auditorias da Aptos confirmam que essas garantias são válidas em todos os caminhos de execução, não apenas quando o rei está sorrindo. 😅

Escopo e preparação para uma auditoria

A auditoria de contrato inteligente envolve preparação pré-auditoria, revisão de código, testes, documentação, correção e uma revisão final antes da implantação.

Uma auditoria Move começa com um escopo bem definido. Os projetos normalmente fornecem:

- Arquivos completos do módulo Move (pacote fonte ou verificado);

- Uma lista de dependências e manifesto;

- Documentação descrevendo as principais premissas do projeto (o que cada módulo faz, o que nunca deveria acontecer);

- Metas de implantação: testnet, mainnet ou uma atualização.

Um bom escopo de auditoria abrange módulos principais (pools de liquidez, criação de tokens, cofres) e dependências críticas (integrações oracle, gerenciadores de capacidade). Desenvolvedores, preparem-se executando o Move Prover localmente para verificar as propriedades básicas – isso encurta os ciclos de auditoria e identifica problemas pendentes antecipadamente. 🧹

As descobertas comuns da pré-auditoria incluem:

- Relações de amizade excessivamente amplas entre módulos (um círculo social muito grande para uma base de código);

- Faltam verificações de capacidade antes de invocar funções privilegiadas;

- Políticas inseguras de atualização ou publicação;

- Incompatibilidades de signatários ou permissões de conta excessivamente confiáveis (não confie em ninguém, especialmente nos signatários!).

Estas raramente são fatais, mas destacam a importância de documentar claramente os fluxos de capacidade e as declarações de amizade – antes da revisão externa, para que não seja apanhado numa mentira! 🕵️♂️

Dentro do processo de revisão manual

A revisão manual linha por linha continua sendo o núcleo da auditoria. As ferramentas ajudam, mas o raciocínio humano valida a lógica de negócios e a integridade dos recursos. É o trabalho de um dramaturgo garantir que a peça (seu código) não desmorone no meio do ato. 🎭

Rastreamento de auditores:

- Onde cada recurso é criado, armazenado e destruído;

- Se algum módulo pode consumi-lo ou emprestá-lo inesperadamente;

- Como os recursos persistem ou expiram ao longo do tempo.

Como o Move elimina a reentrada, a ênfase muda para a consistência do estado, garantindo que nenhum ativo permaneça não reclamado, desbloqueado ou duplicado através de fluxos complexos. Os auditores também inspecionam relacionamentos de amizade, confirmando que apenas módulos confiáveis obtêm acesso privilegiado e que nenhum pode escalar permissões indiretamente. 🛡️

Teste e verificação formal

A fase de teste combina verificação formal e análise dinâmica. É o equivalente a um ensaio geral para a grande estreia do seu código.

- Move Prover: confirma invariantes como “a oferta total nunca diminui” ou “os cofres sempre têm um único proprietário”;

- Difusão e amp; Testes Baseados em Propriedades: Execução aleatória para detectar violações invariantes;

- Teste de execução paralela: Garante a ausência de estados não determinísticos no modelo de transação simultânea do Aptos.

Embora as provas formais ofereçam certeza matemática, sua precisão depende de especificações bem definidas. Os auditores muitas vezes refinam essas especificações ou destacam suposições não verificadas para acompanhamento – porque até a matemática pode ser uma rainha do drama. 🤓

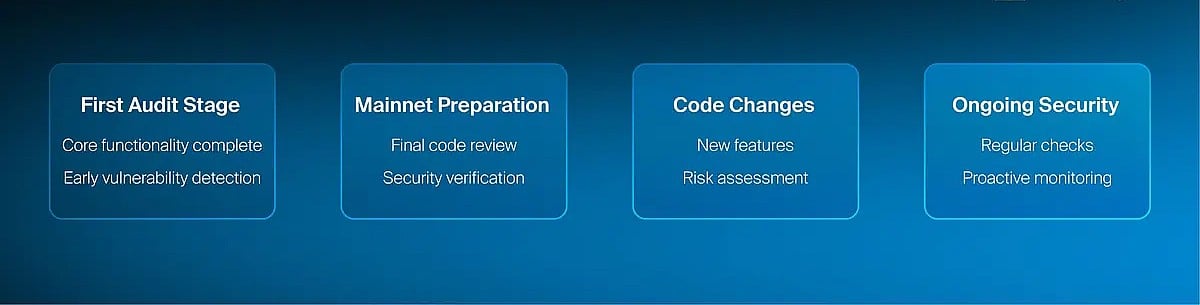

A realização de uma auditoria inteligente de contrato não é um evento único; é um processo estratégico que deve estar alinhado com os principais marcos do ciclo de vida de um projeto.

Relatórios e Acompanhamento Pós-Auditoria

Os relatórios finais categorizam as descobertas por gravidade:

- Alto: Falhas lógicas ou vetores de roubo de recursos (um ladrão durante a noite!);

- Médio: Configurações incorretas de privilégios ou capacidades;

- Baixo: Pequenas verificações ou inconsistências de nomenclatura;

- Informativo: Sugestões de manutenção ou clareza (porque o código deve ser tão claro quanto um decreto real!).

- Relatório completo com escopo, metodologia e gravidades;

- Confirmação de nova auditoria;

- Abuso/excesso de confiança de amigos: Módulos de teste deixados como amigos em produção (uma traição!);

- Má gestão do signatário: autorizações implícitas entre módulos, falta de verificações nas funções de entrada;

- Inconsistência Lógica: Armazenamento/descarte mal colocado causando incompatibilidades de equilíbrio ou recursos ociosos;

- Vigilâncias da política de atualização: Caminhos de publicação/atualização irrestritos que permitem reimplantações hostis;

- Cobertura de especificações incompleta: Invariantes ausentes que permitem que bugs lógicos contornem o provador.

Unrevoked privileges enabling unintended minting/burning;

“Seguro por design” ≠ “auditoria opcional”. A segurança de tipo ainda precisa de segurança de design, como uma espada sem punho. ⚔️

Riscos Econômicos e de Nível Lógico

Os auditores validam a correção económica e os pressupostos sistémicos para além da segurança linguística:

- Limites de garantia e fluxos de liquidação;

- Precisão de preços AMM sob atualizações simultâneas;

- Efeitos de latência/ordenação do Oracle sob execução paralela.

Exemplos:

- Atualizações atrasadas do Oracle causando subcolateralização;

- Erro de cálculo de recompensa devido à validação de capacidade mal ordenada;

- Loops falhando se os recursos não forem descartados corretamente.

Riscos de lançar sem auditoria de movimento

- Risco de fundos do usuário: Capacidade ou desvios de rota do assinante podem permitir transferências não intencionais (um assalto!);

- Desvio de governança: Políticas permissivas de publicação/atualização permitem alterações hostis no código;

- Atraso Operacional: Especificações ausentes retardam a triagem de incidentes e a validação de patches;

- Erosão de confiança: listagens de ecossistemas e parceiros esperam cada vez mais verificação de terceiros (você será exilado, caro desenvolvedor!).

Quando agendar uma auditoria de mudança

- Antes do lançamento da Mainnet: Realize uma auditoria completa assim que a base de código estiver completa e congelada;

- Após qualquer alteração, independentemente do tamanho: Mesmo pequenos ajustes podem alterar o fluxo de capacidade. Verifique novamente todos os invariantes;

- Após grandes refatorações de arquitetura ou capacidade: Novos módulos exigem uma reavaliação abrangente;

- Após a atualização das cadeias de ferramentas: As atualizações do compilador podem mudar a semântica ou introduzir mudanças sutis de comportamento.

Melhores práticas para desenvolvedores antes de uma auditoria

A preparação pode economizar semanas de auditoria. Desenvolvedores, adotem estes hábitos:

- Integre o Move Prover no início do desenvolvimento;

- Mapear capacidades e fluxos de propriedade esperados;

- Restringir módulos de amigos a colaboradores essenciais;

- Definir políticas de atualização e bloquear direitos de publicação;

- Use nomenclatura e documentação consistentes.

Ao seguir essas etapas, as equipes reduzem o atrito e tornam a fase de auditoria mais uma questão de refinamento do que de descoberta. Um desenvolvedor bem preparado é um desenvolvedor feliz. 😊

O papel das auditorias de movimento no ecossistema Aptos

As auditorias tornaram-se um requisito de confiança para implantações do Aptos. Fundações e plataformas de lançamento exigem cada vez mais verificação de terceiros antes de listagens ou integrações. Além da conformidade, os insights de auditoria alimentam bibliotecas compartilhadas, melhorando a maturidade da segurança em toda a comunidade. Este ciclo de revisão, divulgação e refinamento constitui a espinha dorsal da crescente cultura de desenvolvedores da Aptos. 🌟

O Elemento Humano

Mesmo com ferramentas como Move Prover e estruturas difusas, o raciocínio humano permanece insubstituível. Os engenheiros de segurança interpretam especificações, questionam suposições e descobrem riscos sistêmicos. Um trecho de código pode passar em todas as provas, mas falhar em tempo de execução devido a uma discrepância do oráculo fora da cadeia. Um auditor experiente reconhece esses padrões a partir da intuição de incidentes anteriores em cadeia cruzada aplicada ao ambiente estruturado do Move. Este reconhecimento de padrões humanos é o que diferencia uma auditoria de rotina de uma auditoria abrangente. 🧠

Conclusão

Uma auditoria de contrato inteligente da Move no Aptos não visa provar que “não existem bugs”. Trata-se de validar que os pressupostos de design e os modelos de propriedade permanecem consistentes sob todas as condições. O sistema de tipos do Move remove muitas vulnerabilidades tradicionais, mas os riscos econômicos, arquitetônicos e de nível de privilégio ainda exigem verificação especializada.

Ao combinar provas formais, raciocínio manual e testes adversários, as auditorias profissionais transformam a segurança do código em confiança mensurável, ajudando desenvolvedores, investidores e usuários a confiar nos sistemas em que se baseiam. Um esforço nobre, de fato! 🏰

- OKB PREVISÃO. OKB criptomoeda

- OKX acaba de tornar sua carteira brasileira muito mais divertida (e rica!)

- Michael Saylor está prestes a fazer Bitcoin comprar histórico? Você não vai acreditar no que acontece a seguir!

- EUR USD PREVISÃO

- A Grande Máscara do DeFi: A liquidez entre cadeias rouba a cena 🎭

- A triste ironia da riqueza moderna: uma reflexão de Dostoiévskiana sobre Bitcoin

- Crypto foguetes depois que o comércio dos EUA-UE fica um pouco menos louco-vai durar?

- Quando XRP encontrou a Lei Genius: um conto de fadas criptográfico 🌟

- As baleias estão enlouquecendo com o hype – e pode apenas quebrar o banco!

- O curioso caso dos futuros cripto-colateralizados de Kraken 🐙💰📈

2025-11-10 16:00